Guia Completo do Comando sudo no Linux: Como e Por Que Usá-lo com Segurança

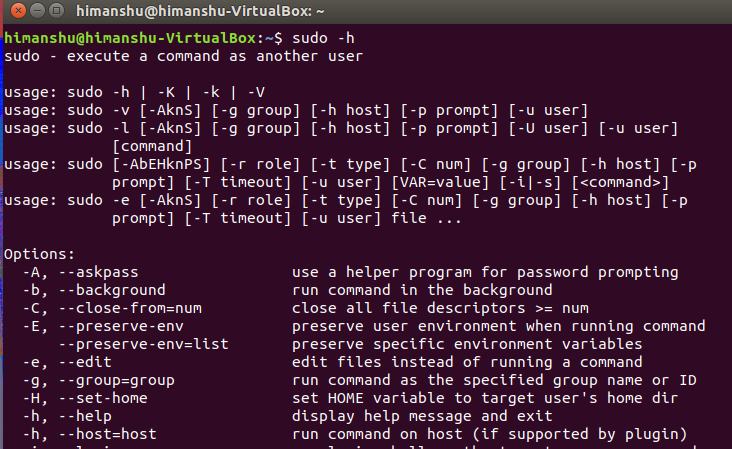

O comando sudo é um dos mais importantes e frequentemente utilizados no Linux. Ele permite que usuários comuns executem comandos com privilégios de superusuário (root), proporcionando uma maneira segura de administrar o sistema sem a necessidade de fazer login como root. Neste artigo, vamos explorar em detalhes como o sudo funciona, por que é essencial para a administração do sistema, e como usá-lo de forma eficaz e segura.

O que é o Comando sudo?

O sudo, que significa “substitute user do” ou “superuser do,” é um comando no Linux que permite a execução de comandos com os privilégios de outro usuário, geralmente o superusuário (root). Isso é útil para tarefas administrativas que exigem permissões elevadas, como instalar software, modificar configurações do sistema ou editar arquivos de sistema.

Por que Usar o sudo no Linux?

O uso do sudo em vez de um login direto como root é uma prática recomendada por vários motivos:

- Segurança: Limita o tempo em que você opera como root, reduzindo o risco de executar comandos potencialmente perigosos.

- Auditabilidade: Com o

sudo, todas as ações realizadas com privilégios elevados são registradas em logs, permitindo rastrear atividades administrativas. - Controle de Acesso: Administradores podem configurar o

sudopara conceder permissões específicas a usuários específicos, sem dar acesso total ao sistema.

Como Funciona o Comando sudo?

Ao executar um comando com sudo, o sistema verifica o arquivo /etc/sudoers para determinar se o usuário tem permissão para executar o comando. Se permitido, o comando é executado com privilégios elevados.

Exemplo básico:

sudo apt-get updateNeste exemplo, o comando apt-get update é executado com privilégios de superusuário, permitindo que o sistema atualize os índices de pacotes.

Exemplos Práticos de Uso do sudo

1. Executando Comandos Simples com sudo

Qualquer comando que precise de privilégios elevados pode ser executado com sudo:

sudo systemctl restart apache2Isso reinicia o serviço Apache com privilégios de superusuário.

2. Editando Arquivos de Sistema

Muitos arquivos de configuração do sistema requerem permissões de root para serem editados. Com sudo, você pode usar seu editor de texto preferido para fazer isso:

sudo nano /etc/hostsEsse comando permite que você edite o arquivo /etc/hosts com o editor nano.

3. Troca Temporária de Usuário

O sudo também pode ser usado para executar comandos como outro usuário:

sudo -u outro_usuario comandoPor exemplo, para executar um comando como o usuário postgres:

sudo -u postgres psql4. Listando Privilégios sudo

Você pode verificar quais privilégios sudo você tem configurados:

sudo -lEsse comando lista os comandos que você está autorizado a executar com sudo.

Práticas Recomendadas ao Usar sudo

- Use

sudoApenas Quando Necessário: Evite usarsudopara comandos que não requerem privilégios de root. Isso reduz o risco de erros acidentais. - Verifique os Comandos Antes de Executá-los: Sempre revise o comando que você está prestes a executar com

sudopara garantir que ele não cause danos ao sistema. - Configure

sudocom Segurança: Use ovisudopara editar o arquivo/etc/sudoerse configure as permissões de maneira restrita e específica.

Segurança com o sudo: Dicas Adicionais

- Limite o Uso de

NOPASSWD: A opçãoNOPASSWDpode ser conveniente, mas deve ser usada com cuidado, pois permite a execução de comandos sem pedir uma senha. - Revise Regularmente as Configurações do

/etc/sudoers: Certifique-se de que apenas os usuários que realmente precisam de acesso sudo tenham essas permissões. - Monitore o Uso do

sudo: Verifique regularmente os logs dosudopara garantir que ele está sendo usado corretamente.

O comando sudo é uma ferramenta poderosa no Linux que, quando usada corretamente, oferece segurança, controle e eficiência na administração do sistema. Ao entender como configurá-lo e utilizá-lo de forma adequada, você pode proteger seu sistema contra erros e acessos não autorizados, ao mesmo tempo em que facilita a execução de tarefas administrativas.

Aqui está a continuação do artigo com uma seção detalhada sobre a edição do arquivo /etc/sudoers, incluindo exemplos de configuração para usuários e grupos, com e sem a exigência de senha.

Configurando o Arquivo /etc/sudoers

O arquivo /etc/sudoers é onde você define as regras de permissão para o uso do sudo. Ele controla quais usuários e grupos podem executar quais comandos como superusuário ou como outros usuários. A edição deste arquivo deve ser feita com muito cuidado, pois erros podem resultar em perda de acesso ao sudo. Para garantir a integridade do arquivo, use o comando visudo, que valida a sintaxe antes de salvar as alterações.

sudo visudoExemplo de Configuração para um Usuário Específico

Vamos supor que você deseja permitir que um usuário chamado joao execute todos os comandos como root, mas que seja solicitada a senha ao utilizar o sudo. No arquivo /etc/sudoers, você adicionaria a seguinte linha:

joao ALL=(ALL:ALL) ALLExplicação:

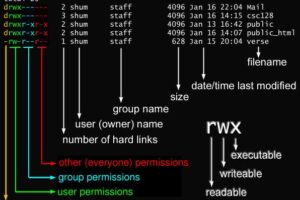

- joao: Nome do usuário.

- ALL: O usuário pode executar comandos de qualquer terminal.

- (ALL:ALL): O usuário pode executar comandos como qualquer usuário ou grupo.

- ALL: O usuário pode executar todos os comandos.

Permissão Sem Senha para um Usuário Específico

Se você quiser permitir que joao execute todos os comandos como root sem precisar fornecer uma senha, você pode modificar a linha para:

joao ALL=(ALL:ALL) NOPASSWD: ALLExplicação:

- NOPASSWD: Esta opção permite que

joaoexecute comandos sem que seja solicitada a senha.

Exemplo de Configuração para um Grupo Específico

Agora, se você deseja que todos os usuários de um grupo específico, por exemplo, o grupo admin, possam usar sudo para executar qualquer comando, e que sejam solicitadas suas senhas, você adicionaria a seguinte linha:

%admin ALL=(ALL:ALL) ALLExplicação:

- %admin: O símbolo

%indica que estamos referindo-nos a um grupo, não a um usuário individual. - O restante da linha segue a mesma lógica que a configuração para um usuário individual.

Permissão Sem Senha para um Grupo Específico

Se você quiser que todos os membros do grupo admin possam usar sudo sem precisar fornecer uma senha, a configuração seria:

%admin ALL=(ALL:ALL) NOPASSWD: ALLPermissão para Executar Comandos Específicos

Às vezes, é necessário permitir que um usuário ou grupo execute apenas comandos específicos com sudo. Por exemplo, permitir que o usuário maria reinicie o serviço Apache sem senha:

maria ALL=(ALL) NOPASSWD: /usr/sbin/systemctl restart apache2Explicação:

- /usr/sbin/systemctl restart apache2: O caminho completo para o comando específico que

mariapode executar sem senha.

Configuração Padrão do sudoers com Comentários

Aqui está um exemplo de como pode ficar o arquivo /etc/sudoers com as configurações que abordamos, incluindo alguns comentários para facilitar a compreensão:

# Permitir que o usuário 'joao' execute qualquer comando, solicitando a senha

joao ALL=(ALL:ALL) ALL

# Permitir que o usuário 'joao' execute qualquer comando sem solicitar a senha

#joao ALL=(ALL:ALL) NOPASSWD: ALL

# Permitir que todos os membros do grupo 'admin' usem sudo para qualquer comando, solicitando a senha

%admin ALL=(ALL:ALL) ALL

# Permitir que todos os membros do grupo 'admin' usem sudo sem solicitar a senha

#%admin ALL=(ALL:ALL) NOPASSWD: ALL

# Permitir que o usuário 'maria' reinicie o Apache sem solicitar a senha

maria ALL=(ALL) NOPASSWD: /usr/sbin/systemctl restart apache2Conclusão: Configurando sudo de Forma Segura

Configurar corretamente o arquivo /etc/sudoers é fundamental para garantir que o sudo seja usado de maneira segura e eficaz no Linux. Ao definir permissões específicas para usuários e grupos, você pode controlar exatamente quem pode fazer o quê no sistema, minimizando o risco de erros e melhorando a segurança geral.

Lembre-se de sempre usar o comando visudo ao editar o arquivo /etc/sudoers para evitar erros de sintaxe que poderiam comprometer o acesso ao sudo. E, ao configurar permissões sem senha (NOPASSWD), faça isso com cautela, pois isso pode aumentar os riscos de segurança se não for bem gerenciado.

Dica: Revise regularmente suas configurações do sudoers para garantir que apenas os usuários necessários tenham os privilégios apropriados.